Yeni tehdit aktörü: Zararlı çapraz platform yazılım araçlarını kullanarak devlet kurumlarını, enerji, petrol ve gaz şirketlerini ve tanınmış diğer kurbanları hedef alan İspanyol saldırgan Maske adını taşıyor!

Kaspersky Lab, küresel siber casusluk operasyonlarında yaklaşık 2007 yılından bu yana yer alan gelişmiş bir İspanyol tehdit aktörü “Maske”yi (Careto) ortaya çıkardıklarını açıkladı. Maske’yi özel yapan, saldırganlar tarafından kullanılan araç setinin karmaşıklığı olarak açıklanıyor. Bu tehdit unsuru, son derece karmaşık kötücül bir yazılım, bir rootkit, bir bootkit, Mac OS X ve Linux versiyonlarıyla muhtemelen Android ve iOS (iPad/iPhone) için de versiyonlar içeriyor.

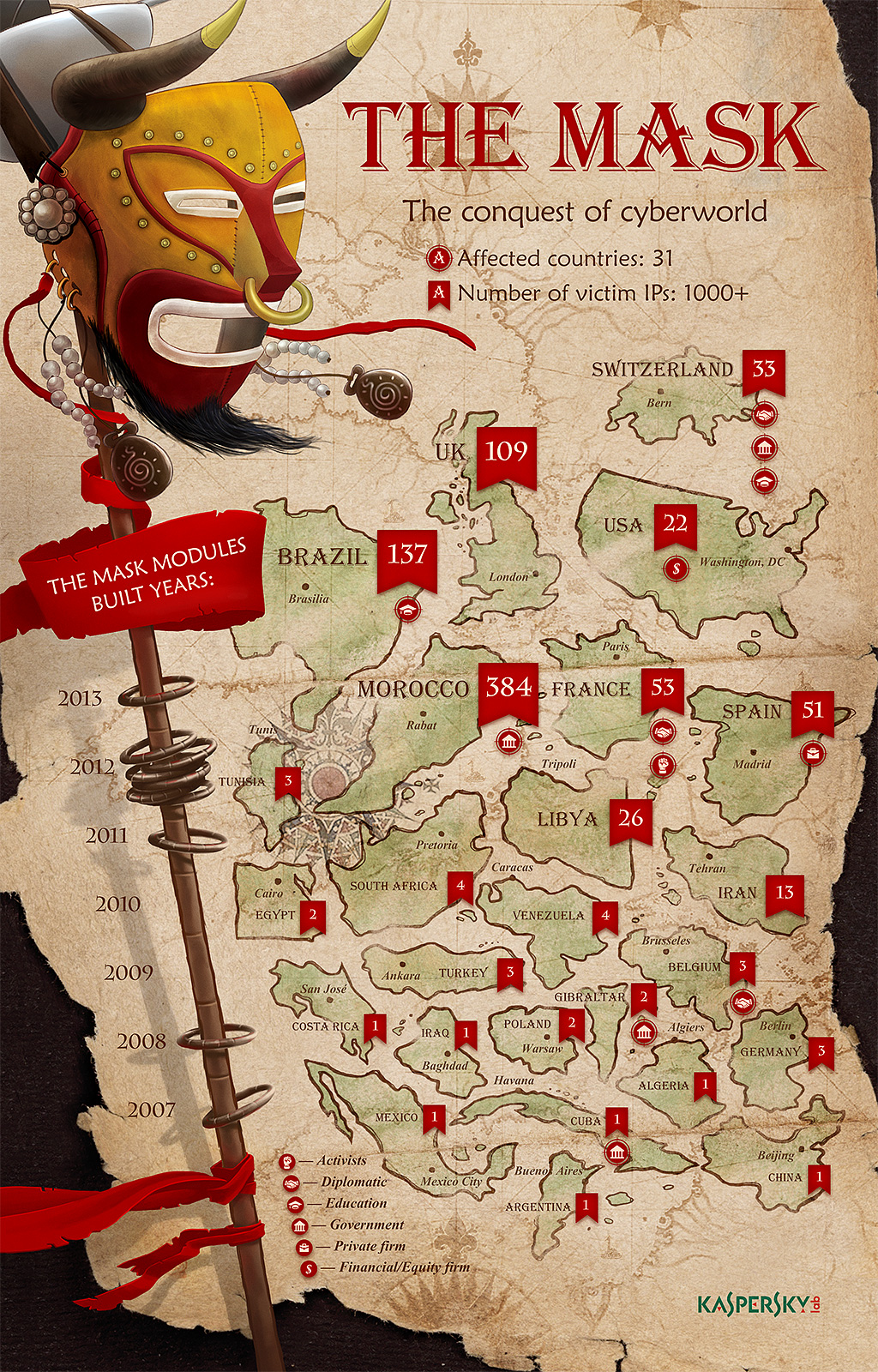

Maske’nin öncelikli hedefleri arasında, devlet kurumları, diplomatik ofisler ve elçilikler, enerji, petrol ve gaz şirketleri, araştırma kuruluşları ve eylemciler yer alıyor. Bu hedefli saldırının Ortadoğu ve Avrupa’dan Afrika ve Amerika’ya kadar uzanan 31 farklı ülkede rastlandığı belirtiliyor.

Saldırganların temel amacı ise, virüs bulaşmış sistemlerdeki hassas verileri toplamak olarak açıklanıyor. Bunlar, ofis belgelerini ve aynı zamanda çeşitli şifreleme anahtarlarını, VPN yapılandırmalarını, SSH anahtarlarını (bir kullanıcıyı SSH sunucusuna tanımlama aracı olarak hizmet eder) ve RDP dosyalarını (ayrılmış bilgisayara otomatik olarak bir bağlantı açmak için uzak masaüstü istemcisi tarafından kullanılır) içeriyor.

ULUS-DEVLET DESTEKLİ Mİ?

Maske ile ilgili açıklama yapan Kaspersky Lab Global Araştırma ve Analiz Ekip (GReAT) Başkanı Costin Raiu, “Bize bunun ulus-devlet destekli bir kampanya olabileceğini düşündüren birçok neden mevcut” diyor.

Bu nedenlerin başında, saldırının profesyonellik seviyesinin yüksek olması var. Maske’de, altyapı yönetiminden operasyon sonlandırmaya, erişim kuralları ile meraklı gözlerden kaçınma ve günlük dosyalarını (log files) silme (deletion) yerine süpürme (wiping) işlemini kullanmaya kadar her adımda profesyonellik gözlemlemek mümkün… Bir araya gelen tüm bu detaylar Maske’yi, karmaşıklık açısından Duqu’nun bile önüne geçirerek, mevcut olan en gelişmiş tehditlerden biri haline getiriyor. Bu nedenle Raiu, “Bu seviyedeki bir operasyonel güvenlik, siber suç grupları için alışılagelmiş bir durum değil” diye vurguluyor.

YAKALANMASI ÇOK ZOR

Kaspersky Lab araştırmacıları, Maske, nam-ı diğer Careto’dan ilk olarak geçen yıl, şirket ürünlerinde bulunan ve beş yıl önce çözülmüş olan bir güvenlik açığından yararlanmak üzere bazı girişimler olduğunu fark ettiklerinde haberdar olmuştu. Açıklardan yararlanan bu kod, kötü amaçlı yazılımın tespit edilmesini engelledi. Bu durum araştırmacıların dikkatini çekince, araştırma çalışmaları başlatıldı.

Kurbanlar için Careto ile bulaşan bir virüs felakete varan sonuçlar doğurabiliyor. Careto, tüm iletişim kanallarına müdahale ediyor ve kurbanın cihazında bulunan en önemli bilgileri topluyor. Gizli rootkit yetenekleri, yerleşik işlevleri ve ilave siber casusluk modülleri ise Maske’nin algılanmasını son derece zorlaştırıyor.

Başlıca bulgular:

Ø Yazarların ana dilinin, APT saldırılarında çok nadir olarak rastlanan İspanyolca olduğu görülüyor.

Ø Kampanyanın Ocak 2014 yılına kadar en az beş yıl boyunca aktif olarak yürütüldüğü hesaplanıyor; bazı Careto örnekleri 2007 yılında derlenmiş durumda… Kaspersky Lab soruşturmaları süresince komuta ve kontrol (C&C) sunucuları kapatılmış.

Ø Etkilenen 1000’i aşkın IP ve 380’in üzerinde özgün kurban olduğu belirlendi. Bulaşmanın gözlendiği yerler arasında Türkiye de bulunuyor, diğer ülkeler şu şekilde sıralanıyor: Cezayir, Arjantin, Belçika, Bolivya, Brezilya, Çin, Kolombiya, Kosta Rika, Küba, Mısır, Fransa, Almanya, Cebelitarık, Guatemala, İran, Irak, Libya, Malezya, Meksika, Fas, Norveç, Pakistan, Polonya, Güney Afrika, İspanya, İsviçre, Tunus, Birleşik Krallık, Amerika Birleşik Devletleri ve Venezuela.

Ø Saldırganlar tarafından kullanılan araç setinin karmaşıklığı ve evrenselliği nedeniyle bu siber casusluk operasyonunun özel olduğu açıklanıyor. Maske aynı zamanda, Kaspersky Lab’in ürünlerine de özel bir saldırı çeşidi gerçekleştirmiş durumda.

Ø Saldırının vektörleri arasında en az bir Adobe Flash Player açıklarından yararlanma kodu (CVE-2012-0773) bulunuyor. 10.3 ve 11.2 öncesi Flash Player sürümleri için tasarlanmıştır. Bu kod ilk olarak VUPEN tarafından keşfedilmiş ve 2012 yılında CanSecWest Pwn2Own yarışmasını kazanmak için Google Chrome Sandbox’ı atlatmak üzere kullanılmış.

Bulaşma Yöntemleri ve İşlevsellik

Kaspersky Lab’in analiz raporuna göre Maske, zararlı bir web sitesine bağlantılar içeren spear kimlik avı e-postaları üzerinden işliyor. Zararlı bu web sitesi, sistem yapılandırmasına bağlı olarak ziyaretçiye virüs bulaştırmak için tasarlanmış bir dizi açıklardan yararlanma kodu içeriyor. Virüs başarıyla bulaştıktan sonra zararlı web sitesi, kullanıcıyı e-postada bulunan zararsız bir web sitesine yönlendiriyor; bu bir YouTube videosu ya da bir haber portalı da olabilir.

Açıklardan yararlanmayı hedefleyen bu web sitelerinin ziyaretçilere otomatik olarak virüs bulaştırmadıklarını belirtmek gerekiyor. Bunun yerine saldırganlar, zararlı kodları web sitesinde bulunan ve zararlı e-postalar dışında hiçbir yerde doğrudan refere edilmeyen özel klasörlerde bulunduruyor. Saldırganlar bazen, zararlı web sitelerinin daha gerçek görünmelerini sağlamak için alt etki alanları kullanıyor. Bu alt etki alanları, İspanya’daki başlıca gazetelerle birlikte örneğin “The Guardian” ve “Washington Post” gibi uluslararası olanlarının da alt bölümlerini taklit ediyor.

Kötü amaçlı bu yazılım, tüm iletişim kanallarına müdahale ediyor ve bulaşmanın olduğu sistemde bulunan en önemli bilgileri topluyor. Gizli rootkit yetenekleri nedeniyle Maske’nin algılanması son derece zor. Careto, son derece modüler bir sistem olup, çok sayıda fonksiyonu gerçekleştirmesini sağlayan eklentileri ve yapılandırma dosyalarını destekliyor. Yerleşik işlevlerinin yanı sıra Careto operatörleri, kötü amaçlı herhangi bir görevi gerçekleştirebilecek ek modüller yükleyebiliyor.

Sosyal Medya Haber Sosyal Medya Haberlerinin Resmi Sitesi

Sosyal Medya Haber Sosyal Medya Haberlerinin Resmi Sitesi